CPU异常挖矿进程排查与域名抵押风险的应对策略

当您发现服务器CPU使用率异常飙升,疑似被植入挖矿木马,却又在进程列表中找不到明显的恶意进程时,这通常意味着攻击者使用了更高明的隐藏技术。与此提及“域名抵押”可能暗示您的数字资产(包括服务器和域名)正面临关联性安全威胁。本文将为您提供一套系统的排查思路和应对措施。

一、 深度排查隐藏的挖矿进程

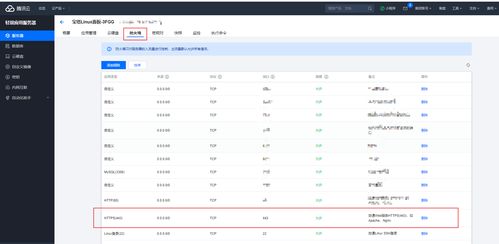

常规的top或任务管理器可能无法显示经过伪装的进程。请按以下步骤深入检查:

- 使用高级进程查看工具:

- Linux系统:使用

ps auxf查看进程树,寻找异常父进程;使用htop(需安装)获得更直观的视图;重点关注kthreadd的子进程,内核线程可能被利用。

- Windows系统:使用

Process Explorer(微软Sysinternals工具集)替代自带的任务管理器。它能显示更详细的进程信息,包括命令行、加载的DLL和父进程关系,更容易发现伪装成系统进程(如svchost.exe)的恶意程序。

- 检查系统定时任务和服务:

- Linux:检查

crontab -l(用户级)以及/etc/crontab、/etc/cron.d/等目录下的系统定时任务。挖矿脚本常通过定时任务实现驻留。检查systemctl list-units --type=service --state=running查看是否有可疑服务。

- Windows:运行

taskschd.msc打开任务计划程序,仔细审查近期创建或修改的任务。在服务管理器(services.msc)中查找描述模糊、指向异常可执行文件的服务。

- 分析网络连接与资源消耗:

- 使用

netstat -antp(Linux) 或netstat -ano(Windows) 查看异常的外联IP和端口,尤其是连接到矿池地址(可通过威胁情报平台查询IP信誉)。

- 直接通过CPU使用率反向查找:在Linux中,

top后按c显示完整命令,或使用pidstat 2 5采样。

- 检查系统日志与异常文件:

- 查看系统日志(Linux的

/var/log/目录,特别是secure、auth.log、syslog;Windows的事件查看器),寻找在CPU飙升时间点附近的异常登录或进程启动记录。

- 查找近期修改的可执行文件或脚本:

find / -type f -name "*.sh" -mtime -5(查找5天内修改的sh脚本)。

- 检查

/tmp、/dev/shm等临时目录,攻击者常在此运行无文件恶意程序。

- 使用专业查杀工具:

- 运行

chkrootkit、rkhunter(Linux) 进行Rootkit检测。

- 使用专业的杀毒软件或EDR(端点检测与响应)工具进行全盘扫描。

二、 域名抵押风险:理解关联与应对

“域名抵押”通常指攻击者并非直接攻击您的域名,而是利用已攻陷的服务器(例如您这台被挖矿的服务器)作为跳板或资源,去从事与域名相关的非法活动,例如:

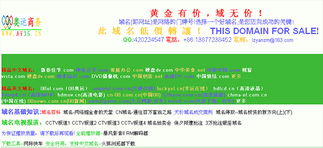

- 钓鱼网站托管:利用您的服务器IP和带宽搭建仿冒正规网站的钓鱼页面,并可能使用您的域名或子域名(如果DNS记录被篡改)。

- 恶意软件分发:将您的服务器或关联域名作为恶意软件的命令与控制(C&C)服务器或下载节点。

- 资产关联攻击:如果服务器管理与域名管理使用相同密码或处于同一内网,攻击者可能尝试横向移动,窃取域名管理账户,进而进行非法转让或抵押。

应对措施:

1. 立即隔离与取证:将受影响服务器断网隔离,但保留现场(内存镜像、磁盘快照)以供后续取证分析,不要立即重装系统。

2. 全面更改凭证:立即更改该服务器的所有密码、SSH密钥、API令牌。尤其重要的是,立即更改您的域名注册商账户、DNS管理平台账户的密码,并启用双因素认证(2FA)。检查DNS解析记录是否被恶意修改。

3. 审查域名状态:登录域名注册商后台,检查:

* 域名持有者信息是否被篡改。

- 是否被设置了非法转移锁或异常状态。

- DNS解析记录(A记录、CNAME、MX记录等)是否指向了未知IP。

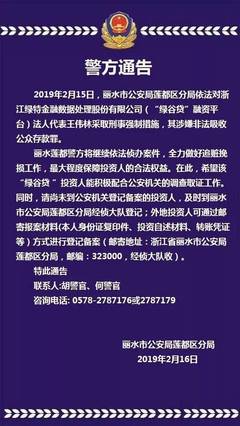

- 通知与报告:如果域名已被用于非法活动,应向您的域名注册商和托管服务商报告安全事件。如果涉及金融诈骗,应考虑向相关执法机构报案。

- 根源加固:清理完恶意程序后,必须进行安全加固:修补系统与应用漏洞、配置防火墙最小化开放端口、使用强密码和密钥认证、定期更新系统和软件、部署入侵检测系统。

三、

CPU挖矿进程隐藏与域名风险往往交织出现,表明攻击者的目标可能不仅是窃取算力,更可能旨在获取长期控制权并滥用您的全部数字资产。处理流程应遵循:紧急响应(隔离)-> 深入排查(找进程、查后门)-> 资产保护(改密码、查域名)-> 彻底清除(杀毒、加固)-> 监控复盘 的顺序。在安全领域,看不见的进程往往比看得见的更危险,而资产的安全边界也远比想象中更广阔。

如若转载,请注明出处:http://www.rzr678.com/product/621.html

更新时间:2026-02-26 08:35:37